- مرکز تعمیرات دلتافیکس:

- 02144271401

- 02144271402

تعمیر کامپیوتر وقتی روشن نمی شود!

علت روشن نشدن گوشی آب خورده

در این مقاله در مورد امنیت حساب کاربری و جلوگیری از هک صحبت خواهیم کرد، تشخیص این که آیا حساب کاربری یا دستگاه شما هک شده است یا نه ممکن است کاری مشکل و زمان بر باشد.

زیرا هکرها معمولا تلاش می کنند تا فعالیت های خود را پنهان کنند.

با اینحال می توانید به تعدادی علامت و نشانه توجه کنید که ممکن است نشان دهنده وجود یک حمله هکی باشد:

تغییرات غیر معمول در حساب کاربری:

-تغییر رمز عبور بدون اطلاعرسانی به شما.

-تغییر ایمیل مرتبط با حساب کاربری شما.

-تغییر اطلاعات شخصی یا اطلاعات مالی در حساب شما.

دسترسی به اطلاعات حساس:

اگر شما اطلاعات حساسی دارید و تشخیص می دهید که به طور غیر معمول به این اطلاعات دسترسی داده شده است.

ممکن است مورد هک قرار گرفته باشید.

فعالیت های ناشناس:

نوع فعالیت های غیر معمول در حساب کاربری شما مانند ورودهای غیرمجاز ارسال پیام ها یا انجام تراکنش های ناشناس.

اطلاعات نادرست یا اسپم:

دریافت ایمیل ها یا پیام های متناقض یا اسپم ممکن است نشانه وجود مشکل در حساب شما باشد.

کاهش عمل کرد سیستم:

اگر دستگاه شما به طور معمولی کار نمی کند ممکن است دچار مشکلات امنیتی باشید.

بررسی فعالیت های دیگر:

بررسی فعالیت های غیر معمول در حساب های بانکی، شبکه های اجتماعی و سایر خدمات آنلاینی که از آن استفاده می کنید.

اگر از وجود هر یک از این نشانه ها مطمئن شدید باید به سرعت اقدامات امنیتی زیر را انجام دهید:

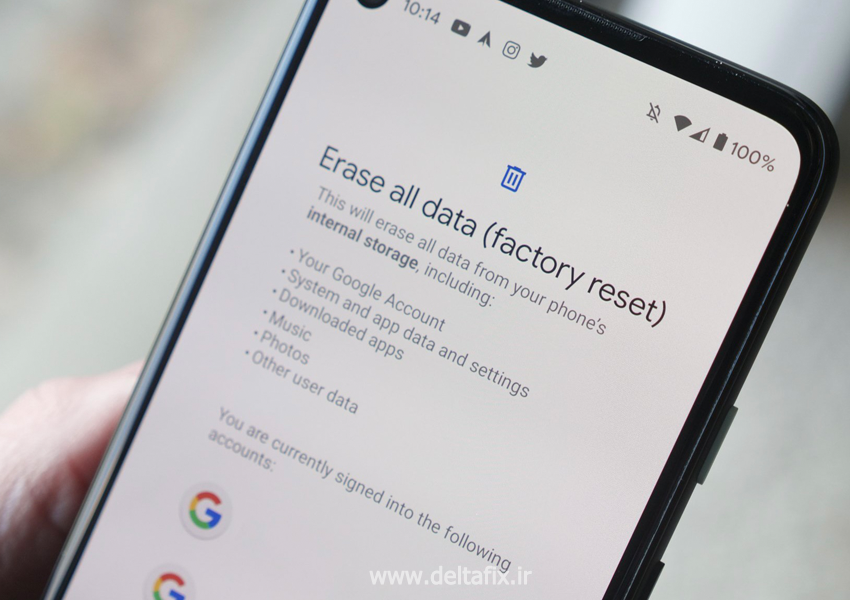

-تغییر رمز عبور به یک رمز عبور قوی و مناسب.

-اطلاع به مسئولان و تیم پشتیبانی از هر حساب کاربری هک شده.

-اسکن و بررسی دستگاه خود برای ویروس ها و نرم افزارهای مخرب.

-بررسی و به روزرسانی نرم افزارها و سیستم عامل به آخرین نسخه ها.

-استفاده از نرم افزارهای امنیتی و آنتی ویروس معتبر.

هم چنین بهتر است از ورود اطلاعات حساس به دستگاه های عمومی یا اشتراکی پرهیز کنید و دقت کنید.

همیشه از اتصال امن به اینترنت و استفاده از اتصالات امن VPN استفاده کنید.

اگر بر اثر حملات ویروس لپ تاپ شما دچار مشکل شده برای رفع مشکلات سخت افزاری و نرم افزاری آن می توانید به مرکز تعمیرات دلتافیکس مراجعه کنید هم چنین نمایندگی تعمیرات لپ تاپ لپ ایسوس غرب تهران و نمایندگی تعمیرات لپ تاپ HP غرب تهران و نمایندگی تعمیرات لپ تاپ اپل غرب تهران در این مرکز به صورت حرفه ای به شما خدمات ارائه می دهند.

۱۰راهکار امنیتی علیه هکرها

همان طور که می دانید با توجه به دنیای اطلاعات به هر روشی و هر لحظه سیستم می تواند دچار آسیب های مختلف شود.

و هکرها می توانند به چندین روش مختلف به کامپیوتر شما دسترسی پیدا کنند.

برای مقابله با هکرها و افزایش امنیت آنلاین مهم است که از روش های امنیتی مختلف مانند:

استفاده از نرم افزارهای آنتی ویروس، به روز نگه داشتن نرم افزارها و سیستم عامل، آموزش امنیت آنلاین به خانواده و کارکنان، و استفاده از فناوری های محافظتی مانند فایروال استفاده کنید.

هم چنین، باید ازهشدارهای امنیتی پیروی کرده و به مراقبت از اطلاعات حساس خود توجه داشته باشید.

در ادامه نمونه هایی از روش هایی که هکرها برای نفوذ به سیستم ها استفاده می کنند آورده شده است:

۱-فایل های مخرب

هکرها ممکن است فایل های مخرب یا ویروس ها را به کامپیوتر شما ارسال کنند.

این فایل ها معمولا به صورت ضمیمه در ایمیل ها، نرم افزارهای مشابه، یا فایل های دانلودی مخرب به شما ارائه می شوند.

بعد از اجرای این فایل ها، هکرها به کامپیوتر شما دسترسی پیدا می کنند.

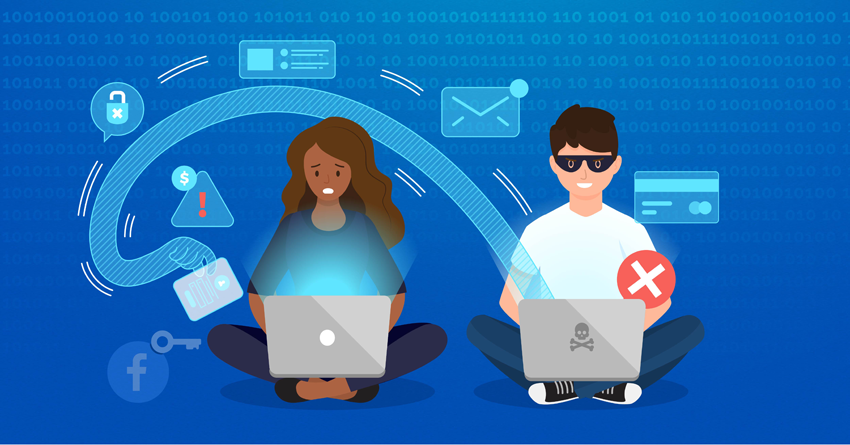

۲- فریب های اجتماعی (Phishing)

هکرها ممکن است تلاش کنند تا با ایجاد صفحات وب یا پیام های جعلی، شما را به وارد کردن اطلاعات حساسی مانند رمز عبورها و اطلاعات کارت اعتباری در سایت های جعلی ترغیب کنند.

۳- نفوذ به شبکه (Network Intrusion)

هکرها ممکن است تلاش کنند تا به شبکه شما دسترسی پیدا کنند.

این می تواند از طریق نفوذ به روترها یا دستگاه های شبکه یا بهره گیری از آسیب پذیری های شبکه انجام شود.

۴- برنامه های کمکی (Malware)

هکرها می توانند نرم افزارهای مخرب نصب کنند که از راه دور کامپیوتر شما را کنترل کرده.

و اطلاعات حساس را دزدی کنند یا عملیات غیر مجازی را انجام دهند.

۵- نفوذ فیزیکی

هکرها ممکن است از روش های فیزیکی برای نفوذ به کامپیوتر شما استفاده کنند.

مانند دزدیدن دستگاه های ذخیره سازی قابل حمل یا هر وسیله ای که داخل آن ها اطلاعات باشد.

۶- آسیب پذیری های نرم افزاری

هکرها به دنبال آسیب پذیری های نرم افزاری در کامپیوتر شما می گردند.

که ممکن است از طریق این آسیب پذیری ها به سیستم شما نفوذ کنند.

۷- استفاده از تروجان ها (Trojans)

تروجان ها نرم افزارهایی هستند که به طور نادرست به نظر می رسند و از طریق آن ها هکرها به کامپیوتر شما دسترسی پیدا می کنند.

۸- ویروس ها (Viruses)

ویروس ها به فایل ها یا برنامه های قابل اجرا نفوذ می کنند و از طریق آن ها به کامپیوتر شما آسیب می زنند.

۹- کرم ها (Worms)

کرم ها به صورت خودکار به سیستم ها و شبکه ها گسترش می یابند و آسیب می رسانند.

۱۰- برنامه های کد نویسی شده توسط هکرها (Exploits)

هکرها ممکن است برنامه های کد نویسی شده خود را (اکسپلویت) برای بهره برداری از آسیب پذیری ها استفاده کنند.

اکسپلویت (Exploit) یک نوع نرم افزار یا کد است که که به منظور بهره برداری از آسیب پذیری ها یا نقاط ضعف در یک سیستم، برنامه یا سرویس خاص توسط هکرها ساخته و استفاده می شود.

این نقاط ضعف ممکن است در نرم افزارها، سیستم عامل ها، فرآیندها، یا حتی در سخت افزارها وجود داشته باشد.

برای آموزش تعمیرات لپ تاپ در مرکز تعمیرات دلتافیکس همین حالا با مشاورین ما تماس بگیرید.